Ознаки появи вірусів. Як і коли з'явилися комп'ютерні віруси

З того самого дня, як було винайдено комп'ютер, певні уми займалися створенням програм, призначених задля полегшення обчислень чи прискорення роботи обчислювальних машин, а створення хаосу. Шкідливі програми, написані ними за всі ці роки та відомі як комп'ютерні вірусита черв'яки, встигли завдати значної шкоди комп'ютерам по всьому світу.

На зорі комп'ютерної ери дію цих програм було спрямовано поразку окремих ПК, оскільки лише невелика частина комп'ютерів мала підключення до Мережі. Але обчислювальні технології вдосконалювалися, зростала роль Інтернету в житті людей та комп'ютерів і творці вірусів також вийшли на новий плацдарм. Вони отримали можливість здійснювати атаки через Всесвітнє павутиння, завдаючи набагато більше шкоди за менший проміжок часу. Суми збитків, завданих вірусами, зростали як на дріжджах.

Звичайним користувачам комп'ютерні віруси можуть здатися маленьким непорозумінням або навіть пригодою, що завдає лише деякі незручності. Але якщо уявити ширшу картину, можна побачити повністю паралізовані після вірусної атаки комп'ютерні системи державних установ, університетів та шкіл, підприємств та фірм.

Ці віруси та черв'яки поширюються швидше, ніж вірус грипу. Від чого, звичайно, страждає сучасний бізнесадже він має дуже високу залежність від комп'ютерних систем та мереж передачі даних у галузі виробництва, реалізації товарів та надання послуг. Вірусна атака може призвести до мільйонів і навіть мільярдів доларів збитків. Хоча не всі шкідливі комп'ютерні програми були руйнівними у глобальному масштабі, але всі вони так чи інакше спричинили значну шкоду на тому чи іншому етапі ІТ-технологій. У нашому списку п'ятнадцять найзнаменитіших руйнівних комп'ютерних шкідників всіх часів.

1. BRAIN (1986)

Brain ("Мозок") був першим вірусом, удар якого був спрямований на комп'ютери під керуванням популярної на той час операційної системи Microsoft MS-DOS. Вірус створили два брати з Пакистану, Басіт Фарук Алві (Basit Farooq Alvi) та Ам-джад Фарук Алві (Amjad Farooq Alvi), і навіть залишили в коді вірусу номер телефону своєї майстерні з ремонту комп'ютерів. Вірус Brain інфікував завантажувальний сектор 5-дюймових дискет об'ємом 360 Кбайт (вже мало хто пам'ятає такі флоппіки). Після зараження вірус поступово заповнював простір дискети, що не використовується, унеможливлюючи подальше її використання.

Вірус Brain має ще одну пальму першості — він був першим вірусом-невидимкою (stealth), ховав себе від будь-якої можливості виявлення і маскував інфікований простір на диску. Через досить слабкі деструктивні та руйнівні прояви Brain часто залишався непоміченим, так як багато користувачів звертали мало уваги на уповільнення швидкості роботи флоппі-дисків.

2. MORRIS (1988)

Автор вірусу – аспірант Корнельського університету Роберт Таппан Морріс (Robert Tappan Morris). Приблизно 6 тис. комп'ютерів, підключених до Інтернету, були інфіковані цим шкідливим. До речі, батько Морріса був одним із головних експертів уряду США з комп'ютерної безпеки, тому перші комп'ютери, на які проник не Морріс-тато, не Морріс-син, але Morris-хробак, були частиною прабабусі Інтернету, знаменитої мережі Arpanet, а у Всесвітню мережу. вірус рвався через мережі міжнародних телефонних ліній, кабелі та супутникові канали зв'язку, встановлені Пентагоном ще 1969 року.

Пізніше Морріс стверджував, що черв'як був написаний не для того, щоб нашкодити, а для оцінки розміру Інтернету. Оселившись у комп'ютері, він перевіряв наявність копій себе коханого і, якщо їх не було і він був першим, зараховував чергового «інтернет-мешканця». З метою ретельнішого обліку та уникнення повторного рахунку у разі видалення непроханої програми адміністраторами серверів, які були не в курсі затіяного електронного перепису, Морріс передбачив у своїй програмі функцію регенерації. Але швидкість самовідтворення виявилася занадто високою, комп'ютери заражалися, потім багаторазово самозаражалися і більше не могли працювати. Це сталося ненавмисно, проте призвело до значної шкоди.

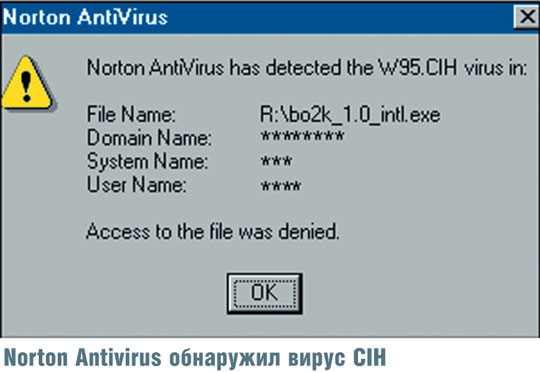

3. CIH, ВІН Ж «ЧОРНОБИЛЬСЬКИЙ ВІРУС», ВІН Ж SPACEFILLER (1998)

Цей вірус вважався одним з найбільш небезпечних і руйнівних, тому що був здатний тривалий час залишатися непоміченим у пам'яті комп'ютера, заражаючи всі програми та програми, що запускаються. Вірус CIH був випущений в Мережу і вперше виявлений у 1998 р. (проте користувачі познайомилися з його дією у квітні 1999 р., у 13-ті роковини аварії на Чорнобильської АЕС), інфікував виконувані файли операційних систем Windows 95, 98 та ME.

Небезпечною особливістю цього вірусу було те, що його активація прив'язувалася до конкретної дати, тобто по суті була міною уповільненої дії. Після встановленої дати вірус перезаписував усі файли на жорсткому диску комп'ютера та повністю знищував його вміст. Вірус також мав можливість модифікації BIOS, після якої комп'ютер взагалі переставав завантажуватись. Автором грізного вірусу став випускник університету Тайваню Чен Інь Хау (Chen Ing Hau – CIH), який і дав йому своє ім'я. Вірус також відомий як Spacefiller завдяки своїй здатності непомітного заповнення всього вільного файлового простору на жорстких дисках комп'ютера, щоб не допустити установки і запуску антивірусного програмного забезпечення. Шкідлива програма викликала значні збитки у низці азіатських (і не тільки) країн, паралізувала тисячі комп'ютерів.

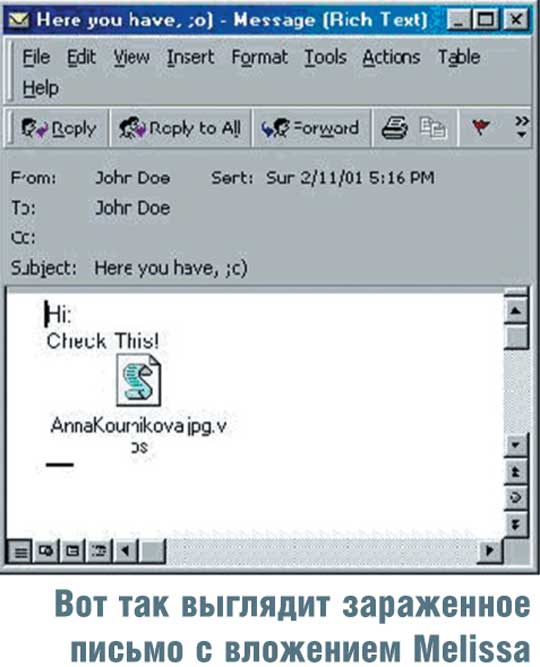

4. MELISSA (1999)

Черв'як «Мелісса» вперше з'явився на мережевих просторах 26 березня 1999 р. як чергова шкідлива програма для масового розсилання спаму, якими й досі інфіковані до 20% комп'ютерів у всьому світі. Першими жертвами стали комп'ютерні мережі таких великих компаній, як Microsoft, Intel та ін, які використовували програму MS Outlook як поштового клієнта. Довелося на якийсь час призупинити роботу поштових серверів по всьому світу з метою запобігання поширенню вірусу, та й для того, щоб видалити вірус із системи.

Поширювався він електронною поштою, у тому числі у вигляді вкладення файлу у форматі текстового процесора MS Word. Відразу після відкриття файлу вірус розсилав себе електронною поштою першим 50 адресатам зі списку контактів MS Outlook. Він також переписував файли документів у зараженому комп'ютері, замінюючи текст на цитати з популярного мультсеріалу "Сімпсони". Також черв'як «Мелісса» активно поширювався через новинну Usenet групу alt.sex. Автор вірусу Девід Л. Сміт (David L. Smith) дав своєму «твору» ім'я знайомої стриптизерки з Флориди. Збитки від наслідків дії цього вірусу оцінюються в 80 млн дол. Суд Сполучених Штатів Америки засудив Девід Сміта до 20 місяців позбавлення волі.

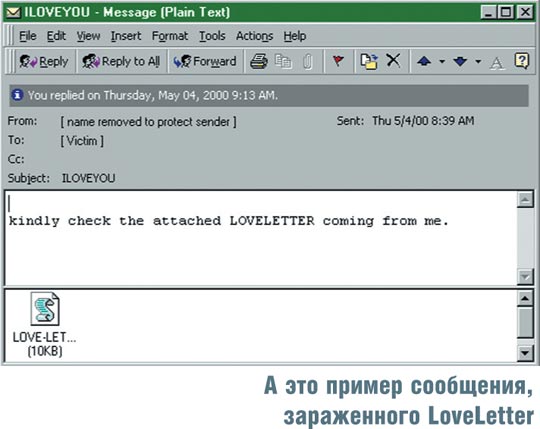

5. ILOVEYOU, ВІН Ж LOVEBUG, ВІН Ж LOVELETTER-ВІРУС (2000)

Вірус ILOVEYOU багато хто вважає найбільш руйнівним. Він поширювався електронною поштою в 2000 р. у вигляді вкладення повідомлення. Вірус завантажував себе в оперативну пам'ять та інфікував усі файли, що виконуються.

Користувачеві було достатньо відкрити лист, який містить вкладення у вигляді файлу LOVE-LETTER-FOR-YOU.txt. vbs - і комп'ютер заражався автоматично. Потім вірус розповсюджувався по всьому жорсткому диску і заражав виконувані файли, графічні файли зображень, а також аудіофайли, як MP3. Після цього вірус розсилав себе електронною поштою на всі адреси зі списку контактів MS Outlook. Вірус був написаний філіппінським програмістом, студентом коледжу, і «випадково» випущений на свободу. Він поширився по всьому світу за один день, заражаючи комп'ютери співробітників великих корпорацій та урядів, зокрема Пентагону. Епідемія призвела до 8,8 млрд дол. збитків. Основні фактичні збитки були заподіяні під час видалення інфекції з комп'ютерів, тому що для цього довелося призупинити роботу поштових серверів і навіть комп'ютерних мереж.

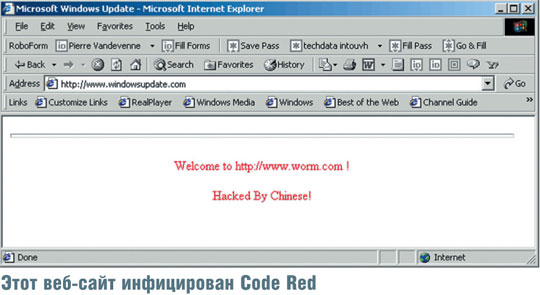

6. CODE RED (2001)

Світ ще не оговтався від шоку, спричиненого епідемією вірусу ILOVEYOU, коли в середині 2001 р. прийшла нова напасть – Code Red. На відміну від інших вірусів, руйнівна дія цього носія шкоди була спрямована лише проти певних комп'ютерів, на яких було встановлено веб-сервер під керуванням Microsoft IIS (Internet Information Server). Вірус використовував невідому на той час помилку у програмному забезпеченні. Потрапивши до комп'ютера, він змінював стартову сторінку основного веб-сайту, відображаючи повідомлення: Welcome to http://www.worm.com! Hacked by Chinese! («Ласкаво просимо на worm.com! Зламана китайцями!») Після чого приступав до пошуку інших веб-сайтів під керуванням цього сервера та робив аналогічні модифікації. Приблизно за два тижні після початку зараження вірус був запрограмований на запуск DDoS-атак (розподілена відмова в обслуговуванні) на конкретні веб-сайти, у тому числі сервер Білого дому. Збитки від епідемії Code Red оцінюються в 2,6 млрд дол.

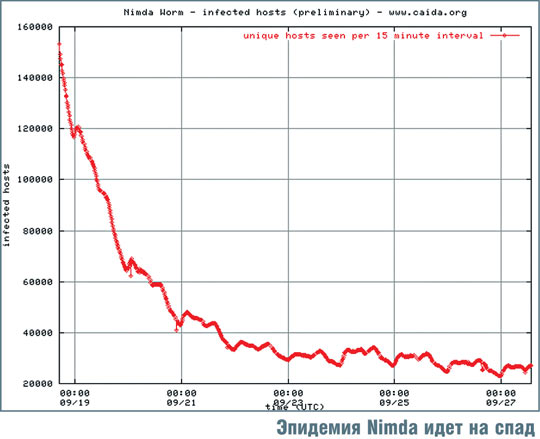

7. NIMDA (2001)

Вірус-хробак Nimda - володар призу за найшвидше поширення: всього за 12 годин він встиг вразити майже півмільйона комп'ютерів. Це сталося 18 вересня 2001 р. Багато засобів масової інформації негайно пов'язали появу нового вірусу з недавньою атакою терористів на Світовий торговельний центрта помилково приписали авторство «Аль-Каїді». Вірус вражав комп'ютери під керуванням Windows 95, 98, Me, NT або 2000 і сервери під Windows NT і 2000. Якщо прочитати назву вірусу задом наперед, то вийде admin.

У цього черв'яка був не один і не два, а цілих п'ять способів розповсюдження - через електронну пошту(пролом у системі безпеки Internet Explorer, що дозволяє автоматично запускати вкладений файл на виконання), через загальнодоступні папки і ресурси локальних мереж, вразливість веб-серверів під керуванням Microsoft IIS (Internet Information Server), через звичайний браузер із вже інфікованих сайтів, а також через бекдори, залишені попередниками - хробаками Code Red II та sadmind/IIS. Після зараження шкідливість наділяв користувача «Гість» усіма привілеями адміністратора системи та відкривав всі локальні диски комп'ютера на повний доступ до мережі. Вважається, що творцем черв'яка Nimda був студент університету в Сакраменто.

8. KLEZ (2001)

Klez – ще один варіант комп'ютерного хробака, що розповсюджувався по Мережі через електронну пошту, вперше з'явився наприкінці 2001 р. Існує кілька різновидів цього вірусу. Klez заражав комп'ютери під керуванням ОС Microsoft Windows, використовуючи пролом у системі безпеки Internet Explorer (движок Trident задіює такі поштові програми, як Microsoft Outlook і Outlook Express, для відображення гіпертекстового вмісту електронних листів).

Електронний лист із вірусом, як правило, мав текстову частину і не менше одного вкладеного в лист файлу. Текстова частина листа включала невеликий HTML-фрейм, який автоматично відкривав та запускав вірус із вкладеного файлу. Жертві не потрібно було навіть відкривати вкладення – шкідливість усе робив сам. Деякі листи маскувались під кореспонденцію, нібито відправлену компанією Microsoft, а вкладений файл – під антивірус. Для розсилки вірус використовував адресні книги поштових програм MS Outlook і Outlook Express, випадково вставляючи знайдені адреси в поля «Кому:» та «Від кого:», значно ускладнюючи пошук інфікованих комп'ютерів - визначити джерело інфекції можна було лише за IP-адресою, якого надійшов лист, що містить вірус.

На інфікованому комп'ютері Klez намагався заразити всі файли, що виконуються, включаючи вміст архівів, виявляв і успішно деактивував антивірусне програмне забезпечення. Кожне 13 число парного місяця і кожне 6 непарного вірус перезаписував всі файли на дисках ураженого комп'ютера випадковим вмістом.

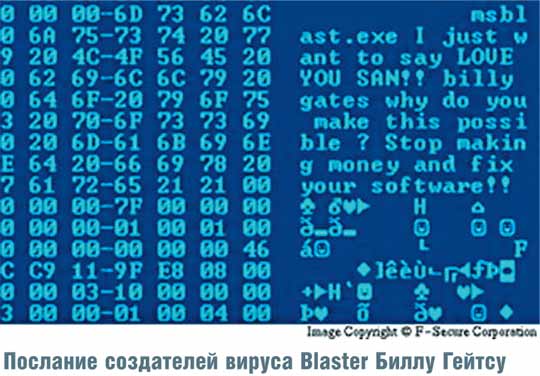

9. BLASTER (2003)

Вірус Blaster («Підривник») є ще одним видом шкідливих програм, які поширюються не за допомогою електронної пошти, але через вразливості в комп'ютерах під керуванням операційних систем Windows 2000 і Windows X P. Ця шкідлива програма вперше була виявлена в середині 2003 р., коли було інфіковано сотні тисяч комп'ютерів. Відразу після потрапляння вірусу в комп'ютер з'являється вікно з повідомленням про те, що система буде закрита протягом декількох хвилин. Також вірус був запрограмований на запуск DDoS-атаки на сервери Microsoft у квітні 2003 р., але на момент широкого поширення вірусу ця дата вже закінчилася. Код вірусу містив приховане послання до засновника Microsoft Білла Гейтса наступного змісту: Billy Gates, why do you make this possible? Stop making money, and fix your software! («Біллі Гейтс, навіщо Ви робите це можливим? Досить робити гроші, виправте Ваше програмне забезпечення!»)

10. SOBIG.F (2003)

Користувачі комп'ютерів ще не оговталися від шкоди, заподіяної вірусом Blaster у 2003 р., коли з'явився Sobig.F, ще один масовий електронний листоноша. Збитки від дії цього комп'ютерного вірусу обчислювалися мільярдами доларів. Вірус значно ускладнював або повністю блокував роботу інтернет-шлюзів та поштових серверів. В результаті сильне уповільнення швидкості глобального доступу до Інтернету відчув на собі практично кожен користувач. Вірус збирав адреси електронної пошти з різних документів, виявлених на дисках зараженого комп'ютера, потім розсилав себе на ці адреси. Протягом кількох годин після початку спалаху епідемії Sobig.F зміг відправити понад мільйон копій самого себе. У вересні 2003 р. вірус сам припинив активність, оскільки був на це запрограмований, після чого перестав становити загрозу.

11. SQL SLAMER, ВІН Ж HELKERN (2003)

Збитки від дії шкідливого SQL Slammer були не найсерйознішими в порівнянні з його товаришами з групи шкідливих програм, але досить помітними - збитки від епідемії 2003 р. оцінюються в 1 млрд дол. Хоча, якщо враховувати дуже компактний код хробака (всього 376 байт), то кожен байт обійшовся майже в 3 млн. черв'яків вражав мережеві маршрутизатори, блокуючи їх нормальну роботу. Метою його була вразливість у програмному забезпеченні веб-серверів під керуванням Microsoft SQL Server. Були інфіковані лише комп'ютери, на яких встановлено це серверне програмне забезпечення, але їхнє блокування викликало уповільнення доступу до Інтернету по всьому світу. Усього за десять хвилин вірус зміг заразити тисячі серверів у різних країнах.

![]()

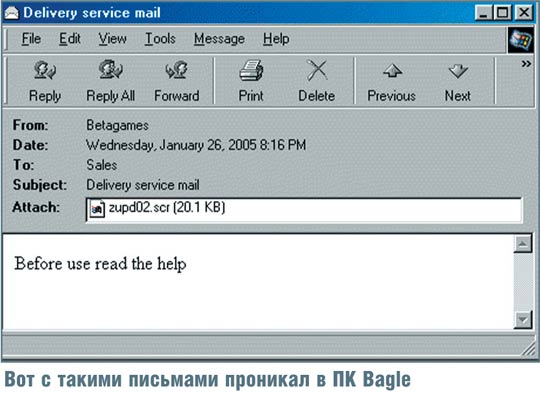

12. BAGLE (2004)

Bagle був ще одним варіантом класичного шкідливого програмного забезпечення для масової спам-розсилки, але значно модернізованим. Вперше був виявлений у 2004 р., звично заражав комп'ютери користувачів через вкладення до електронного листа, також використовував електронну пошту для розповсюдження. На відміну від попередніх спам-вірусів, Bagle не покладався на адресну книгу поштової програми MS Outlook, щоб скласти список адресатів, за яким можна розіслати себе. Він збирав усі адреси електронної пошти з різних документів, які у файлах на зараженому комп'ютері, - від звичайних текстових файлів до електронних таблиць MS Excel.

Особлива небезпека даного шкідливості полягала в тому, що на ураженому комп'ютері він відкривав чорний хід, через який віддалений користувач, ймовірно, автор або група хакерів міг отримати доступ і контроль над зараженим комп'ютером. Ця лазівка допомагала завантажити додаткові компоненти або програму-шпигун для крадіжки інформації у користувачів або запустити DDoS-атаку на певні мережі та комп'ютери. Хоча оригінальний вірус Bagle припинив поширення після січня 2004 р., сьогодні сотні варіантів та різновидів цього вірусу все ще мають ходіння по Мережі.

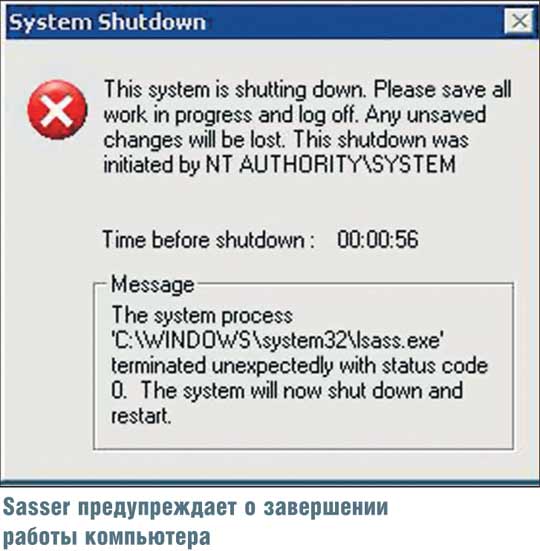

13. SASSER (2004)

Написаний 17-річним німецьким студентом у 2004 р., Sasser був ще одним комп'ютерним черв'яком, що вразив тисячі комп'ютерів. Sasser не поширювався електронною поштою і не вимагав втручання людини, щоб заразити комп'ютер. Він використовував ту ж діру, що і Blaster, - проникав у комп'ютери через вразливість ОС Windows 2000 та Windows X P, відому як RPC (Remote Procedure Call, віддалений виклик процедур). Sasser успішно інфікував і вивів з ладу тисячі комп'ютерних мереж лише за кілька днів. Після зараження комп'ютера він був запрограмований на підключення до Інтернету для пошуку інших вразливих машин, щоб заразити їх.

14. MYDOOM (2004)

Стрибкоподібне зростання інтернет-трафіку через дію MyDoom позначилося навіть на роботі пошукача Google, хоча це був просто черговий шкідливість для масового розсилання повідомлень. Відповідно, основним способом його поширення стала, як і слід було очікувати, електронна пошта. MyDoom також успішно розходився через Інтернет через інфіковане програмне забезпечення файлообмінника KaZaA.

Перша його поява на інтернет-сцені відбулася в 2004 р., а результатом тривалих «овацій» інфікованих комп'ютерів стало 10% уповільнення швидкості передачі даних. Доступ до деяких веб-сайтів був обмежений на 50%. Після зараження поштовий черв'як переглядав усі адресні книги та списки контактів на комп'ютері жертви та розсилав себе за знайденими адресами. Було зазначено, що протягом перших днів кожен десятий електронний лист містив у собі MyDoom. Зупинити поширення вдалося лише за місяць.

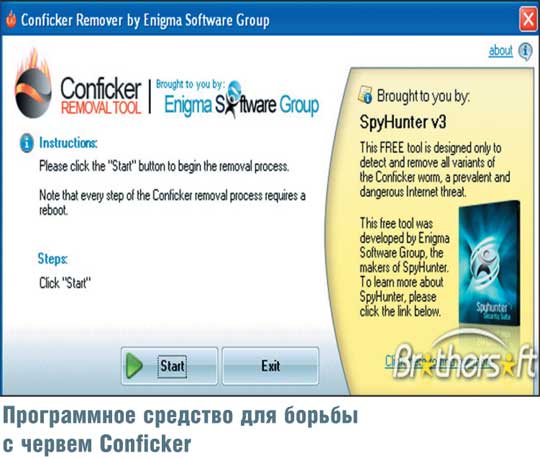

15. CONFICKER, ВІН ЖЕ DOWNUP, ВІН ЖЕ DOWNADUP, ВІН Ж KIDO (2008)

Черв'як Conficker, який атакував комп'ютери під керуванням операційної системи Microsoft Windows, вперше був виявлений в 2008 р. Це була найбільша епідемія з часів поширення вірусу SQL Slammer 2003 р. Для проникнення в комп'ютер Conficker використовував деякі вразливості ОС Windows, а щоб отримати привілеї адміністратора, підбирав пароль адміну за словником і пов'язував уражені комп'ютери в єдину віртуальну мережу, готову виконувати будь-які команди та завдання, поставлені творцем вірусу, – ботнет. Ця мережа налічувала понад 8 млн комп'ютерів у 200 країнах світу. Протистояти зараженню було надзвичайно важко, оскільки вірус використовував цілу низку новітніх технологійдля поширення та впровадження шкідливого програмного забезпечення. Перший варіант черв'яка почав поразку комп'ютерів у листопаді 2008 р. завдяки відомої вразливості мережевої служби (MS08-067) на машинах під керуванням Windows 2000, Windows XP, Windows Vista, Windows Server 2003, Windows Server 2008 та Windows Server 2008 R2 Beta. Навіть найсвіжіша на той час операційна система Windows 7 мала аналогічну вразливість, від масового зараження її врятував запізнілий вихід на широку публіку в січні 2009 р. Хоча Microsoft і випустила відповідний набір виправлень ще 23 жовтня 2008 р., встановити патч на всі комп'ютери. Приблизно 30% усіх персоналок під керуванням ОС Windows були носієм вірусу до січня 2009 року.

Друга версія черв'яка з'явилася в Мережі в грудні 2008 р., вона вже мала здатність поширюватися всередині локальних мереж через загальнодоступні мережеві ресурси, і це стало вирішальним фактором швидкості поширення вірусу. Число інфікованих комп'ютерів на січень 2009 р. оцінюється в 9-15 млн. Загалом відомо п'ять модифікацій вірусу, які отримали назви A, B, C, D та Е відповідно. Кожен новий варіант мав нові стратегії проникнення та розповсюдження, автоматично оновлюючи себе до більш «просунутої» версії, підвантажуючи все нове та нове шкідливе програмне забезпечення на інфікований комп'ютер. І перш за все відключав ряд системних сервісів, таких як автоматичне оновлення Windows, центр безпеки, брандмауер, систему оповіщення про помилки.

Шкідливість ховається під різними типами даних, змінюючи імена та розширення, тому під час перевірки комп'ютера антивірусним сканером рекомендується включати опцію «Всі типи файлів». Microsoft розробила спеціальну утиліту для виявлення та видалення шкідливого ПЗ - Microsoft Software Removal Tool (MSRT). Після переустановки операційної системи рекомендується встановити повний набір свіжих оновлень для підвищення безпеки системи.

ЩО РОБИТИ?

Основна причина значних збитків, які завдали ці комп'ютерні шкідливості у всьому світі, пояснюється тим, що більшість людей не знали про існування таких загроз і не були захищені від них. Сьогодні тисячі та тисячі комп'ютерів у Мережі залишаються інфікованими або заражаються старими та новими вірусами.

Щоб цього уникнути, дуже важливо мати хорошу антивірусну програму та регулярно оновлювати антивірусні бази. Інші заходи безпеки включають використання міжмережевого екрану (брандмауера) та оновлення програм, які ви використовуєте для доступу до Інтернету, у тому числі поштові клієнти, серверне програмне забезпечення та інтернет-браузери.

При зараженні комп'ютера вірусом важливо виявити його. І тому слід знати про основні ознаки прояви вірусів. До них можна віднести такі:

припинення роботи або неправильна робота програм, що раніше успішно функціонували

повільна робота комп'ютера

неможливість завантаження операційної системи

зникнення файлів і каталогів або спотворення їхнього вмісту

зміна дати та часу модифікації файлів

зміна розмірів файлів

несподіване значне збільшення кількості файлів на диску

суттєве зменшення розміру вільної оперативної пам'яті

виведення на екран непередбачених повідомлень чи зображень

подача непередбачених звукових сигналів

часті зависання та збої в роботі комп'ютера

Слід зазначити, що перераховані вище явища необов'язково викликаються присутністю вірусу, а можуть бути наслідком інших причин. Тому завжди утруднена правильна діагностика стану комп'ютера.

Методи захисту від комп'ютерних вірусів

Яким би не був вірус, користувач повинен знати основні методи захисту від комп'ютерних вірусів.

Для захисту від вірусів можна використовувати:

загальні засоби захисту інформації, які корисні також як страховка від фізичного псування дисків, неправильно працюючих програм або помилкових дій користувача;

профілактичні заходи, що дають змогу зменшити ймовірність зараження вірусом;

спеціалізовані програми захисту від вірусів.

Загальні засоби захисту корисні не тільки для захисту від вірусів. Є два основні різновиди цих коштів:

копіювання інформації - створення копій файлів та системних областей дисків;

розмежування доступу запобігає несанкціонованому використанню інформації, зокрема, захист від змін програм і даних вірусами, неправильно працюючими програмами та помилковими діями користувачів.

Незважаючи на те, що загальні засоби захисту інформації дуже важливі для захисту від вірусів, все ж таки їх недостатньо. Необхідне застосування спеціалізованих програм для захисту від вірусів. Ці програми можна розділити на кілька видів: детектори, лікарі (фаги), ревізори, лікарі-ревізори, фільтри та вакцини (імунізатори).

ПРОГРАМИ-ДЕТЕКТОРИдозволяють виявляти файли, заражені одним із кількох відомих вірусів. Ці програми перевіряють, чи у файлах на вказаному користувачем диску специфічна для даного вірусу комбінація байтів. При її виявленні в будь-якому файлі на екран відображається відповідне повідомлення. Багато детекторів мають режими лікування чи знищення заражених файлів. Слід наголосити, що програми-детектори можуть виявляти тільки ті віруси, які їй "відомі". Програма Scan фірми McAfee Associates та Aidstest Д.Н.Лозинського дозволяють виявляти близько 9000 вірусів, але їх понад двадцять тисяч! Деякі програми-детектори, наприклад Norton AntiVirus або AVSP фірми "Діалог-МГУ", можуть настроювати нові типи вірусів, їм необхідно лише вказати комбінації байтів, властиві цим вірусам. Тим не менш, думку неможливо розробити таку програму, яка могла б виявляти будь-який заздалегідь невідомий вірус.

Таким чином, з того, що програма не впізнається детекторами як заражена, не випливає, що вона здорова – в ній можуть сидіти якийсь. новий вірусабо трохи модифікована версія старого вірусу, невідомі програмам-детекторам.

Багато програм-детекторів (зокрема і Aidstest) не вміють виявляти зараження "невидимими" вірусами, якщо такий вірус активний у пам'яті комп'ютера. Справа в тому, що для читання диска вони використовують функції DOS, а вони перехоплюються вірусом, який говорить, що все гаразд. Правда, Aidstest та інші детектори намагаються виявити вірус шляхом перегляду оперативної пам'яті, але проти деяких "хитрих" вірусів це не допомагає. Так що надійний діагноз програми-детектори дають тільки при завантаженні DOS з "чистої", захищеної від запису дискети, при цьому копія програми-детектора також має бути запущена з цієї дискети.

Деякі детектори (скажімо ADinf фірми "Діалог-Наука") вміють ловити "невидимі" віруси, навіть коли вони активні. Для цього вони читають диск, не використовуючи DOS. Щоправда, цей метод працює не на всіх дисківниках.

Більшість програм-детекторів мають функцію "лікаря", тобто. вони намагаються повернути заражені файли або області диска в їхній вихідний стан. Ті файли, які не вдалося відновити, зазвичай робляться непрацездатними або видаляються.

Більшість програм-лікарів вміють "лікувати" лише від деякого фіксованого набору вірусів, тому вони швидко старіють. Але деякі програми можуть навчатися не лише способам виявлення, а й способам лікування нових вірусів. До таких програм належить AVSP фірми "Діалог-МДУ".

ПРОГРАМИ-РЕВІЗОРИмають дві стадії роботи. Спочатку вони запам'ятовують відомості про стан програм та системних областей дисків (завантажувального сектора та сектора з таблицею розбиття жорсткого диска). Передбачається, що в цей момент програми та системні області дисків не заражені. Після цього за допомогою програми-ревізора можна у будь-який момент порівняти стан програм та системних областей дисків із вихідним. Про виявлені невідповідності повідомляється користувачеві.

Щоб перевірка стану програм і дисків відбувалася під час кожного завантаження операційної системи, необхідно включити команду запуску програми-ревізора у командний файл AUTOEXEC.BAT. Це дозволяє виявити зараження комп'ютерним вірусом, коли він ще не встиг завдати великої шкоди. Більше того, та ж програма-ревізор зможе знайти пошкоджені вірусом файли.

Багато програм-ревізорів є досить "інтелектуальними" - вони можуть відрізняти зміни у файлах, викликані, наприклад, переходом до нової версіїпрограми від змін, що вносяться вірусом, і не піднімають помилкової тривоги. Справа в тому, що віруси зазвичай змінюють файли дуже специфічним чином і роблять однакові зміни у різних програмних файлах. Зрозуміло, що у нормальній ситуації такі зміни практично ніколи не зустрічаються, тому програма-ревізор, зафіксувавши факт таких змін, може з упевненістю повідомити, що вони спричинені саме вірусом.

Інші програми часто використовують різні напівзаходи - намагаються виявити вірус в оперативній пам'яті, вимагають виклики з першого рядка файлу AUTOEXEC.BAT, сподіваючись працювати на "чистому" комп'ютері тощо. На жаль, проти деяких "хитрих" вірусів це марно.

Для перевірки того, чи файл не змінився, деякі програми-ревізори перевіряють довжину файлу. Але ця перевірка недостатня – деякі віруси не змінюють довжину заражених файлів. Більш надійна перевірка – прочитати весь файл та обчислити його контрольну суму. Змінити файл так, щоб його контрольна сума залишилася незмінною, практично неможливо.

Останнім часом виникли дуже корисні гібриди ревізорів і лікарів, тобто. ДОКТОРА-РЕВІЗОРИ,- програми, які виявляють зміни у файлах і системних областях дисків, а й можуть у разі змін автоматично повернути в початковий стан. Такі програми можуть бути більш універсальними, ніж програми-лікарі, оскільки при лікуванні вони використовують заздалегідь збережену інформацію про стан файлів та областей дисків. Це дозволяє їм виліковувати файли навіть від вірусів, які були створені на момент написання програми.

Але вони можуть лікувати не від усіх вірусів, а лише від тих, що використовують "стандартні", відомі на момент написання програми механізми зараження файлів.

Існують також ПРОГРАМИ-ФІЛЬТРИ, які розташовуються резидентно в оперативній пам'яті комп'ютера та перехоплюють ті звернення до операційної системи, які використовуються вірусами для розмноження та завдання шкоди, і повідомляють про них користувача. Користувач може дозволити чи заборонити виконання відповідної операції.

Деякі програми-фільтри не "ловлять" підозрілі дії, а перевіряють викликані виконання програми, наявність вірусів. Це сповільнює роботу комп'ютера.

Однак переваги використання програм-фільтрів дуже значні – вони дозволяють виявити багато вірусів на ранній стадії, коли вірус ще не встиг розмножитися і що-небудь зіпсувати. Тим самим можна звести збитки від вірусу до мінімуму.

ПРОГРАМИ-ВАКЦІНИ, або ІМУНІЗАТОРИ, модифікують програми та диски таким чином, що це не відбивається на роботі програм, але той вірус, від якого виробляється вакцинація, вважає ці програми чи диски вже зараженими. Ці програми є вкрай неефективними.

Інфекція – це проникнення та розмноження патогенного мікроорганізму (бактерії, вірусу, найпростішого, грибка) у макроорганізмі (рослина, гриб, тварина, людина), який сприйнятливий до цього виду мікроорганізму. Мікроорганізм, здатний до інфікування, називається інфекційним агентом чи патогеном.

Інфекція – це, передусім, форма взаємодії між мікробом та ураженим організмом. Цей процес розтягнутий у часі і протікає лише певних умов довкілля. Прагнучи наголосити на тимчасовій протяжності інфекції, використовують термін «інфекційний процес».

Інфекційні захворювання: що це за хвороби і чим вони відрізняються від неінфекційних

За сприятливих умов довкілля, інфекційний процес приймає крайню ступінь свого прояву, коли він з'являються певні клінічні симптоми. Цей рівень прояви називають інфекційною хворобою. Від неінфекційних патологій інфекційні відрізняються за такими ознаками:

- Причина інфекції – живий мікроорганізм. Мікроорганізм, що викликає конкретне захворювання, називають збудником захворювання;

- Інфекції можуть передаватися від ураженого організму до здорового - ця властивість інфекцій називається заразністю;

- Інфекції мають латентний (прихований) період – це означає, що вони виявляються відразу після проникнення патогена в організм;

- Інфекційні патології викликають імунологічні зрушення – збуджують імунну відповідь, що супроводжується зміною кількості імунних клітин та антитіл, а також стають причиною інфекційної алергії.

Рис. 1. Помічники відомого мікробіолога Пауля Ерліха з лабораторними тваринами. На зорі розвитку мікробіології у лабораторних віваріях тримали велику кількість видів тварин. Нині часто обмежуються гризунами.

Чинники інфекційних захворювань

Отже, для виникнення інфекційної хвороби потрібні три фактори:

- Мікроорганізм-збудник;

- Сприйнятливий до нього організм-господар;

- Наявність таких умов довкілля, у яких взаємодія між збудником і господарем призводить до виникнення хвороби.

Інфекційні хвороби можуть викликатися умовно-патогенними мікроорганізмами, які найчастіше є представниками нормальної мікрофлори та зумовлюють захворювання лише при зниженні імунного захисту.

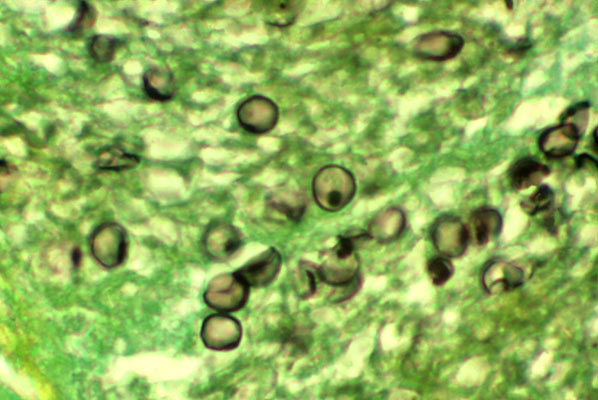

Рис. 2. Кандиди – частина нормальної мікрофлори порожнини рота; вони викликають захворювання лише за певних умов.

А патогенні мікроби, перебуваючи в організмі, можуть і не викликати захворювання – у такому разі говорять про носійство патогенного мікроорганізму. До того ж далеко не завжди лабораторні тварини сприйнятливі до людських інфекцій.

Для виникнення інфекційного процесу важлива і достатня кількість мікроорганізмів, що потрапляють в організм, що називається дозою, що інфікує. Сприйнятливість організму-господаря визначається його біологічним видом, статтю, спадковістю, віком, достатністю харчування та, найголовніше, станом імунної системи та наявністю супутніх захворювань.

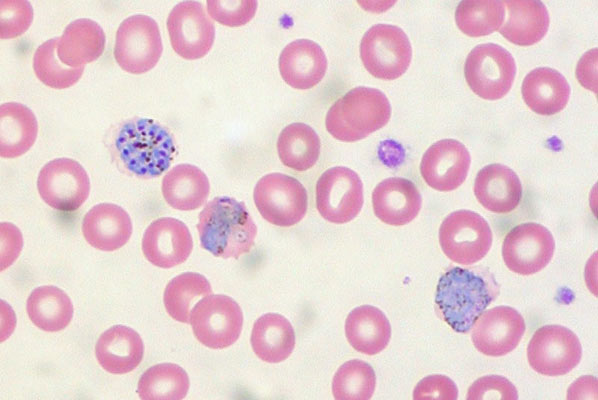

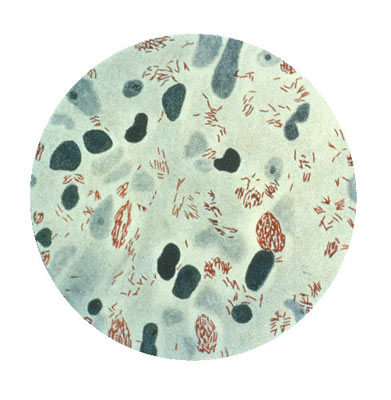

Рис. 3. Малярійний плазмодій може поширюватися лише на тих територіях, де мешкають специфічні переносники — комарі роду Anopheles.

Важливими є й умови довкілля, у яких розвиток інфекційного процесу максимально полегшується. Деякі хвороби характеризуються сезонністю, ряд мікроорганізмів може існувати лише у певному кліматі, а деякі потребують переносників. Останнім часом на передній план виходять умови соціального середовища: економічний статус, умови побуту та праці, рівень розвитку охорони здоров'я у державі, релігійні особливості.

Інфекційний процес у динаміці

Розвиток інфекції починається з інкубаційного періоду. У цей період відсутні прояви присутності інфекційного агента в організмі, проте зараження вже відбулося. У цей час патоген розмножується до певної кількості або виділяє граничну кількість токсину. Тривалість цього періоду залежить від виду збудника.

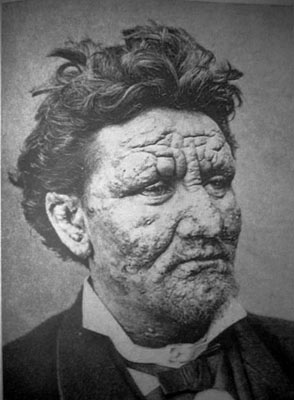

Наприклад, при стафілококовому ентерит (захворювання, що виникає при вживанні зараженої їжі і характеризується сильною інтоксикацією і діареєю) інкубаційний період займає від 1 до 6 годин, а при лепрі може розтягуватися на десятки років.

Рис. 4. Інкубаційний період лепри може тривати роками.

Найчастіше він триває 2-4 тижні. Найчастіше на кінець інкубаційного періоду припадає пік заразності.

Продромальний період – це період передвісників захворювання – невизначених, неспецифічних симптомів, таких як головний біль, слабкість, запаморочення, зміна апетиту, підвищення температури Триває цей період 1-2 дні.

Рис. 5. Для малярії характерна лихоманка, що має особливі властивості при різних формах хвороби. За формою лихоманки можна припустити вид плазмодія, який її спричинив.

За продромою слідує період розпалу хвороби, для якого характерна поява основних клінічних симптомів захворювання. Він може розвиватися як стрімко (тоді говорять про гострий початок), так і повільно, мляво. Тривалість його варіюється в залежності від стану організму та можливостей збудника.

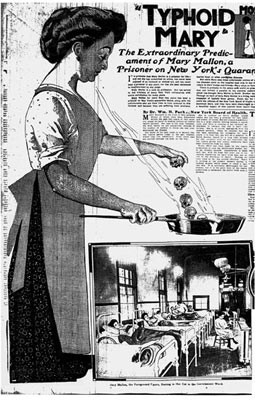

Рис. 6. Тифозна Мері, яка працювала куховаркою, була здоровою носієм паличок черевного тифу. Вона заразила черевним тифом понад півтисячі людей.

Для багатьох інфекцій властиве підвищення температури у цей період, пов'язане з проникненням у кров про пірогенних речовин – субстанцій мікробного чи тканинного походження, викликають лихоманку. Іноді підвищення температури пов'язане з циркуляцією в кров'яному руслі самого збудника – такий стан називається бактеріємією. Якщо при цьому мікроби ще й розмножуються, говорять про септицемію або сепсис.

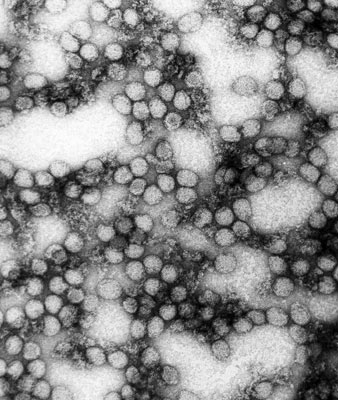

Рис. 7. Вірус жовтої лихоманки.

Закінчення інфекційного процесу називається результатом. Існують такі варіанти результату:

- Одужання;

- Летальний кінець (смерть);

- Перехід у хронічну форму;

- рецидив (повторне виникнення, зумовлене неповним очищенням організму від збудника);

- Перехід до здорового мікробоносійства (людина, сама того не знаючи, переносить патогенні мікроби і в багатьох випадках може заражати інших).

Рис. 8. Пневмоцисти - гриби, що є провідною причиною пневмонії у людей з імунодефіцитами.

Класифікація інфекцій

Рис. 9. Кандидоз рота – найчастіша ендогенна інфекція.

За природою збудника виділяють бактеріальні, грибкові, вірусні та протозойні (викликані найпростішими) інфекції. За кількістю видів збудника виділяють:

- Моноінфекції – спричинені одним видом збудника;

- Змішані, чи мікст-інфекції – обумовлені кількома видами патогенів;

- Вторинні – що виникають і натомість вже існуючого захворювання. Окремий випадок – опортуністичні інфекції, що викликаються умовно-патогенними мікроорганізмами на тлі хвороб, що супроводжуються імунодефіцитами.

За походженням розрізняють:

- Екзогенні інфекції, у яких збудник проникає ззовні;

- Ендогенні інфекції, що викликаються мікробами, які перебували в організмі до початку хвороби;

- Аутоінфекції - інфекції, при яких відбувається самозараження шляхом перенесення патогенів з одного місця в інше (наприклад, кандидоз ротової порожнини, спричинений занесенням грибка з піхви з брудними руками).

За джерелом інфекції виділяють:

- Антропонози (джерело – людина);

- Зоонози (джерело – тварини);

- Антропозоонози (джерелом може бути як людина, так і тварина);

- Сапронози (джерело – об'єкти довкілля).

По локалізації патогену в організмі виділяють місцеві (локальні) та загальні (генералізовані) інфекції. За тривалістю інфекційного процесу виділяють гострі та хронічні інфекції.

Рис. 10. Мікобактерії лепри. Лепра – типовий антропоноз.

Патогенез інфекцій: загальна схема розвитку інфекційного процесу

Патогенез – це механізм розвитку патології. Патогенез інфекцій починається з проникнення збудника через вхідні ворота – слизові оболонки, пошкоджені покриви, через плаценту. Далі мікроб поширюється по організму різними шляхами: через кров – гематогенно, через лімфу – лімфогенно, протягом нервів – периневрально, протягом – руйнуючи підлягають тканини, фізіологічними шляхами – по ходу, наприклад, травного чи статевого тракту. Місце остаточної локалізації збудника залежить від його виду та спорідненості до певного виду тканин.

Досягши місця остаточної локалізації, збудник має патогенну дію, пошкоджуючи різні структури механічно, продуктами життєдіяльності або виділенням токсинів. Виділення збудника з організму може відбуватися з природними секретами - калом, сечею, мокротинням, гнійним відокремленим, іноді зі слиною, потім, молоком, сльозами.

Епідемічний процес

Епідемічний процес – це поширення інфекцій серед населення. Ланки епідемічного ланцюжка включають:

- Джерело чи резервуар інфекції;

- Шлях передачі;

- Сприйнятливе населення.

Рис. 11. Вірус гарячки Ебола.

Резервуар відрізняється від джерела інфекції тим, що в ньому відбувається накопичення збудника і між епідеміями, і за певних умов він стає джерелом зараження.

Основні шляхи передачі інфекцій:

- Фекально-оральний – із забрудненою заразними виділеннями їжею, руками;

- Повітряно-краплинний – через повітря;

- Трансмісивний – через переносника;

- Контактний – статевий, при дотику, при контакті із зараженою кров'ю тощо;

- Трансплацентарний – від вагітної матері дитині через плаценту.

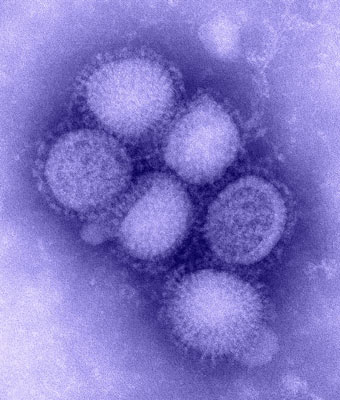

Рис. 12. Вірус грипу H1N1.

Чинники передачі – об'єкти, які сприяють поширенню інфекції, наприклад, вода, їжа, побутове приладдя.

За охопленням інфекційним процесом певної території розрізняють:

- Ендемії - інфекції, "прив'язані" до обмеженої території;

- Епідемії - інфекційні захворювання, що охоплюють значні території (місто, область, країну);

- Пандемії – епідемії, що мають масштаби кількох країн і навіть континентів.

Інфекційні хвороби становлять левову частку всіх захворювань, з якими стикається людство.. Вони особливі тим, що за них людина страждає від життєдіяльності живих організмів, нехай і в тисячі разів менших, ніж вона сама. Раніше часто закінчувалися смертельно. Незважаючи на те, що сьогодні розвиток медицини дозволив значно скоротити летальність при інфекційних процесах, необхідно бути напоготові і знати про особливості їх виникнення та розвитку.

- Інфекції: загальна характеристика

Програмне забезпечення буває різним: корисним і не дуже. В останньому випадку йдеться про горезвісні комп'ютерні віруси. Комп'ютерний вірус- шкідлива програма, яка вміє відтворювати копії самої себе і самостійно проникати (впроваджувати свої копії) в код інших програм, бази даних, завантажувальні сектори жорсткого диска і т.д. Кінцева мета більшості комп'ютерних вірусів - завдання певної шкоди реципієнту. Шкідливість комп'ютерних вірусів зводиться до видалення файлів, захоплення частини дискового простору комп'ютера, блокування роботи його користувачів, злому персональних даних тощо.

Одначе, не все віруси для комп'ютерівнастільки ворожі. Деякі просто виводять на екран монітора невинні повідомлення гумористичного, рекламного чи політичного змісту. Жодної шкоди для комп'ютера при цьому не спостерігається. Чого не скажеш про користувача, нервова системаякого піддається певному випробуванню. Випробовування, з яким далеко не всі з нас можуть упоратися. Відірвані мишки, понівечені клавіатури та розбиті монітори в роликах - тому яскраве підтвердження.

Як ви вже, напевно, здогадалися, про історію комп'ютерних вірусів наша сьогоднішня розмова піде.

Чому саме вірус?

Екскурс в історію почну з походження назви «комп'ютерний вірус». Чому "вірус", а не, скажімо, "хвороба" чи "травма"? Відповідь проста - вся справа в разючій схожості механізму поширення біологічних та комп'ютерних вірусів. Подібно до того, як біологічний вірус захоплює клітину організму, репродукує себе в ній і потім окупує нову клітину, так само діє і комп'ютерний вірус. Проникнувши в ту чи іншу програму, створивши енну кількість копій себе, шкідливе програмне забезпечення починає захоплювати інші області комп'ютера, а потім переміщається на наступний пристрій. Погодьтеся, аналогія більш ніж очевидна. Власне тому і «вірус». Щоправда, не біологічний, а комп'ютерний.

Достеменно невідомо, хто і коли першим ужив це словосполучення. Тому, не претендуючи на істину в останній інстанції, озвучу ім'я людини, яка найчастіше згадується у цьому контексті. Це (на фото праворуч) - астрофізик і, за сумісництвом, письменник-фантаст із США. Багато хто вважає, що саме в його оповіданні «Людина у шрамах»(1970) слово "вірус" було вперше використано по відношенню до комп'ютерної програми.

Немає теорії – немає вірусів!

Як це часто буває, слово і справа помітно розходяться у часі. У нашому випадку підтвердженням цього може бути та обставина, що обґрунтування теоретичних основ створення та функціонування комп'ютерних програм (вірусів), що самовідтворюються, відбулося за десятиліття до виникнення самої фрази.

Ще 1949 року в Університеті штату Іллінойс американський математик угорського походження Джон фон Нейманвикладав курс лекцій на тему "Теорія та організація складних автоматичних пристроїв". Згодом відомий учений узагальнив свої лекційні матеріали і видав 1951 року наукову працю зі схожою назвою «Теорія автоматичних пристроїв, що самовідтворюються». У роботі Джон фон Нейман детально описав механізм створення комп'ютерної програми, яка у процесі функціонування могла б сама себе відтворювати.

Наукові дослідження фон Неймана послужили головним поштовхом до практичного створення комп'ютерних вірусів у майбутньому, а сам учений по праву вважається батьком-теоретиком комп'ютерної вірусології.

Розвиваючи теорію американця, німецький дослідник Вейт Різакв 1972 році публікує статтю «Автоматичні пристрої, що самовідтворюються, з мінімальним обміном інформації». У ній вчений описує механізм роботи повноцінного вірусу, написаного мовою Асемблер для комп'ютерної системи SIEMENS 4004/35.

Ще одним важливим науковою працеюу цій галузі вважається диплом випускника Дортмундського університету Юргена Крауса. У 1980 році у своїй випускній роботі «Самовоспроизводящиеся програми» молодий дослідник розкрив питання теорії, описав вже існуючі в той час програми для комп'ютера SIEMENS, що відтворюються, і першим акцентував увагу на тому, що комп'ютерні програми схожі на біологічні віруси.

Наглядовий читач може помітити, що згадані вище наукові дослідження стосувалися розробки виключно «миролюбних» комп'ютерних програм, здатних до відтворення самих себе. Про шкідливість своїх «пацієнтів» теоретики навіть не думали. За них це зробили інші особи, які вчасно розпізнали величезний потенціал цього програм для «пошкодження» комп'ютерів та іншої техніки. Але це було потім, а поки що від теорії перейдемо до практики.

Перші ластівки

У свої те, про що говорив і писав Джон фон Нейман, група співробітників американської компанії Bell Laboratories 1961 року створила для комп'ютерів IBM 7090 оригінальну гру Darwin. Під час цієї гри енна кількість асемблерних програм (організмів) завантажувалося в пам'ять комп'ютера. Організми, що належать одному гравцю, мали поглинути організми іншого гравця, захоплюючи при цьому все більше і більше ігрового простору. Перемогу святкував гравець, організми якого захоплювали всю ігрову пам'ять.

Тим із вас, шановні читачі, хто хоче детально ознайомитися з хронологією виникнення відомих комп'ютерних вірусів на планеті, можу порекомендувати в англомовній. Там ви знайдете численні цікаві факти про «правіруси» (скажімо, Jerusalem/1987 або Morris worm/1988) і оновите свої знання про свіже шкідливе ПЗ (наприклад, «троянському коні» Game Over/2013). Звісно, якщо з англійською ви на ти.

Вірус вірусу - різниця!

За роки, минулі з появи першого комп'ютерного вірусу, сформувалися основні типи (види) шкідливого програмного забезпечення. Стисло зупинюся на кожному з них.

Класифікація комп'ютерних вірусів:

- Мережевий хробак- вид "ворожого" ПЗ, який здатний самостійно поширюватися за допомогою локальних чи глобальних комп'ютерних мереж. Першим представником є згаданий Morris worm.

- Троянський кінь, троян- Вид комп'ютерного вірусу, що розповсюджується (завантажується в ПК) безпосередньо людиною. На відміну від хробака, троян не може спонтанно захоплювати той чи інший комп'ютер. Першим «троянським конем» 1989 року став комп'ютерний вірус AIDS.

- Поліморфний комп'ютерний вірус- Шкідливе ПЗ, що має підвищений рівень захисту від виявлення його. Іншими словами, це комп'ютерний вірус, створений за допомогою особливої техніки програмування, що дозволяє йому залишатися довше невиявленим. Першим поліморфним вірусом був Chameleon (1990).

- Стелс-вірус- комп'ютерний вірус, здатний частково або повністю приховувати свою присутність у місці завантаження та активації. Фактично це вірус-невидимка, ключовою відмінністю якого від поліморфного вірусу є спосіб маскування. Механізм приховування присутності стелс-вірусу полягає у перехопленні ним звернень до операційної системи з боку антивірусного програмного забезпечення. Прародителем цієї групи комп'ютерних вірусів прийнято вважати Frodo (1990).

Якщо щось робиться, значить, це комусь потрібно

Які цілі переслідують автори комп'ютерних вірусів? Та найрізноманітніші. Здебільшого, якщо вірити західним аналітикам, йдеться про виведення з ладу комп'ютерного обладнання конкурентів/недругів або викрадення коштів, що належать особам, атакованим вірусом.

Натомість існують інші, часом досить цікаві, причини розробки комп'ютерних вірусів. Одні діячі у вигляді вірусу поширюють політичну. Інші, сповнені турботою про оточуючих, за його допомогою вказують на вразливість певного софту. Є навіть люди, які, спостерігаючи наслідки вірусної атаки, одержують збочене людське задоволення. Розважаються одним словом.

Також не можна скидати з рахунків і роль розробників у створенні та розповсюдженні комп'ютерних вірусів. Хтось може запитати себе: як же так? А ось так! Щороку збитки від вірусних атак у світі оцінюються у мільярди доларів США. Мільярдами обчислюється і капіталізація міжнародного ринку платного антивірусного софту. Можна прийти до простої думки: це ж невичерпна золота жила. Спочатку вірус створюється (нехай і за допомогою посередників), а потім ефективно лікується замовником. За гроші.

У подібній немає нічого нового. Особливо якщо згадати те, чим небайдужі активісти дорікають транснаціональним фармакологічним компаніям. Тоді в моїх домислах можна знайти здорове зерно. І навіть не одне.

Ось коротко вся історія появи комп'ютерних вірусів. Будьте обережні і нехай з вами будуть щастя, здоров'я і три мішки грошей.

За порівняно недовгу історію існування комп'ютерних вірусів антивірусна індустрія розробила цілу низку досить ефективних заходів боротьби з "комп'ютерною заразою". З часом деякі з них застаріли і поступово виводилися антивірусними компаніями з арсеналу, на зміну яким приходили нові, більш сучасні та ефективні технології. Така зміна поколінь дуже характерна антивірусних програм, що визначається постійним протистоянням вірус-антивірус. Остання обставина породжує безперервну гонку озброєнь: поява нового вірусу, який використовує раніше невідомий пролом у системі захисту операційної системи або програми, негайно тягне за собою адекватні дії щодо нейтралізації загрози з боку антивірусних програм. Наприклад, така доля спіткала імунізаторів, що були настільки популярними на зорі ери персональних комп'ютерів: вони просто перестали задовольняти вимогам антивірусних програм. У свою чергу, антивірусні компанії також не можна звинуватити в пасивності позиції, коли йдеться про безпеку їхніх замовників. Практично в кожній з них або є спеціальні підрозділи високопрофесійних антивірусних експертів, які займаються вивченням можливих шляхів розвитку вірусів, або ці компанії регулярно проводять наради, мозкові штурми, які мають ті ж цілі. Наочним прикладом може бути розробка механізмів захисту від невідомих вірусів: технологія евристичного аналізу, надмірне сканування та поведінковіблокатори

Сьогодні виділяються 5 основних типів антивірусних програм: сканери, монітори, ревізори змін, імунізатори та поведінкові блокатори. Деякі з них практично вийшли із застосування у зв'язку з низькою ефективністю, інші ще не використовуються досить широко.Сканери

Антивірусні сканери - піонери антивірусного руху, які вперше з'явилися на світ практично одночасно з самими комп'ютерними вірусами. Принцип роботи полягає у пошуку файлах, пам'яті, і завантажувальних секторах вірусних масок, тобто. унікальний програмний код вірусу. Вірусні маски (описи) відомих вірусів містяться в антивірусній базі даних і якщо сканер зустрічає програмний код, що збігається з одним з цих описів, він видає повідомлення про виявлення відповідного вірусу.Тут виникає перша проблема, тому що найменші модифікації вірусу можуть зробити його невидимим для сканера: програмний код не повністю збігатиметься з описом у базі даних. Наприклад, існує багато варіантів вірусу "Чорнобиль", і для кожного з них антивірусним кампаніям доводилося випускати окреме оновлення антивірусної бази даних. Іншим аспектом цієї проблеми є т.зв. поліморфні віруси, тобто. віруси, які мають постійного програмного коду: заражаючи черговий файл, вони з допомогою шифрування самостійно змінюють свій вигляд, у своїй зберігаючи свою функціональність.

Прихильність сканерів до антивірусних баз означає другу проблему: час між появою вірусу та виходом відповідного оновлення користувач залишався практично незахищеним від атак нових вірусів. На щастя, зараз швидкість доставки протиотрути зведена до мінімуму, в деяких випадках обчислюючись хвилинами. Але й віруси не стоять на місці: за допомогою електронної пошти вони можуть поширитись по всьому світу за лічені секунди! Таким чином, навіть сучасну швидкість розробки та доставки захисту від нових вірусів не можна вважати достатньою. Саме тому ще на початку 90-х, експерти вигадали та впровадили у сканери оригінальний спосіб виявлення невідомих вірусів – евристичний аналізатор, тобто. аналіз послідовності команд у об'єкті, що перевіряється, акумуляція статистики та прийняття рішення про можливість присутності в ньому невідомого комп'ютерного вірусу. Однак, даний метод характеризується наявністю хибних спрацьовувань, недостатньо високим рівнемнадійності та відсутністю гарантії ефективного видалення виявлених вірусів. Для боротьби з поліморфними вірусами були винайдені інші прийоми: алгоритмічні мови, що описують всі можливі варіанти коду та системи автоматичної дешифрації коду (емулятори).

Нарешті, третя проблема: антивірусний сканер перевіряє файли, коли користувач “попросить” це зробити, тобто. запустить програму Це вимагає постійної уваги та концентрації. Дуже часто користувачі забувають перевірити сумнівний файл, завантажений, наприклад, з Інтернету і, в результаті, власноруч заражають свій комп'ютер. Отже, сканер здатний визначити факт зараження постфактум, тобто. вже після того, як у системі з'явиться вірус.

До інших недоліків сканерів слід віднести їх великий розмір, що визначається необхідністю "тягати" з собою антивірусну базу даних, вимогливість до системних ресурсів та невелику швидкість пошуку вірусів. Незважаючи на це, не варто забувати важливу перевагу сканерів: вони здатні блокувати поширення Internet-хробаків, ефективно видаляти віруси із заражених файлів та завантажувальних секторів диска та відновлювати їхню працездатність. Безумовно, останнє можливе лише якщо вірус не знищив оригінальний вміст зараженого об'єкта.

Монітори

Розвиток апаратних можливостей комп'ютерів та поява більш досконалих операційних систем уможливило розробку другого виду антивірусних програм - антивірусних моніторів. на Наразірозрізняються три основних типи: файлові монітори, монітори для поштових програм та монітори для спеціальних програм.За своєю суттю всі вони є різновидом сканерів, які постійно знаходяться в пам'яті комп'ютера та здійснюють автоматичну перевірку всіх файлів, що використовуються в масштабі реального часу. Сучасні монітори здійснюють перевірку в момент відкриття та закриття програми. Таким чином, виключається можливість запуску раніше інфікованих файлів та зараження резидентним вірусом.

Для увімкнення антивірусного захисту, користувачеві достатньо завантажити монітор під час запуску операційної системи або програми. Як правило, це робить сам антивірусний пакет у процесі його встановлення такими способами:

Додає інструкцію запуску монітора до каталогу програм, що автоматично виконуються, або у відповідне поле системного реєстру.

- реєструє монітор як системний сервіс, який запускається незалежно від імені користувача

- інтегрує монітор до поштової програми або іншої програми.

Завдяки фоновому режиму роботи антивірусні монітори дозволяють користувачеві не обтяжувати себе турботою про ручне сканування кожного нового файлу: антивірусна перевірка буде здійснена автоматично. У разі виявлення шкідливої програми монітор, залежно від налаштувань, вилікує файл, заблокує його виконання або ізолює, перемістивши до спеціальної карантинної директорії для подальшого дослідження.

Файлові монітори є найпоширенішим різновидом цього антивірусних програм. Вони працюють як частина операційної системи, в масштабі реального часу перевіряючи всі об'єкти, що використовуються, незалежно від їх походження і приналежності будь-якому додатку. Процедура роботи файлових моніторів ґрунтується на перехопленні та антивірусному фільтруванні потоку даних у т.зв. точці входу операційної системи. Якщо об'єкті, що надійшов точку входу, не виявлено шкідливих програм, він передається виконання. В іншому випадку об'єкт, за описаним вище сценарієм, лікується, блокується або ізолюється. Файлові монітори широко використовуються як на робочих станціях, так і файлових серверах і серверах додатків. У разі застосування на сервері необхідно переконатися, що монітор підтримує багатопоточність обробки файлів, тобто. здатний перевіряти одночасно багато файлів. Інакше це може негативно позначитися на швидкодії сервера і мережі в цілому.

Монітори для поштових програм є антивірусними модулями, що інтегруються в програми обробки електронної пошти – як серверні, так і клієнтські. По суті, вони стають невід'ємною частиною програми і при надходженні нового листа автоматично перевіряють його. На відміну від файлових моніторів вони вимагають менше системних ресурсів і набагато стійкіші, оскільки можливість системного конфлікту лише на рівні програми значно менше, ніж лише на рівні операційної системи. На додаток до цього "поштові" монітори перевіряють усі вхідні та вихідні повідомлення одразу після їх отримання або відправлення. Файлові монітори здатні розпізнати шкідливий код тільки тоді, коли користувач спробує його запустити. Крім того, антивірусний модуль здатний не тільки виявляти, але й успішно лікувати всі ділянки заражених повідомлень: прикріплені файли, інші повідомлення будь-якого рівня вкладеності, впроваджені об'єкти OLE і саме тіло листа. Такий комплексний підхідне дає вірусам шансів «сховатися» в жодній із ділянок листа. Монітори для спеціальних програм також забезпечують фонову перевірку об'єктів, але тільки в рамках програми, для якої вони призначені. Наочним прикладом можуть бути антивірусні монітори для MS Office 2000. Подібно до своїх "поштових" "колег" вони інтегруються в програму і знаходяться в пам'яті комп'ютера під час її роботи. Ці монітори також у масштабі реального часу контролюють усі файли і повідомляють про виявлені віруси. У порівнянні з антивірусними сканерами, монітори надають користувачам більше зручностей у роботі з комп'ютерами, повністю автоматизуючи процес перевірки системних ресурсів. До інших їх переваг варто віднести здатність виявити, локалізувати і блокувати вірус на ранній стадії його розмноження, що, до речі, буває дуже корисно у випадках, коли давно відомий вірус постійно "виповзає невідомо звідки". Однак, монітори також вимагають наявності громіздких антивірусних баз даних. Крім цього, вони відрізняються нижчою мірою стійкості роботи, що визначає перевагу багатьма системними адміністраторами регулярним перевіркам серверних ресурсів сканерами, ніж постійне використання моніторів.

Ревізори змін

Третій різновид антивірусів – ревізори змін (integrity checkers). Ця технологія захисту заснована на тому факті, що віруси є звичайними комп'ютерними програмами, що мають здатність таємно створювати нові або впроваджуватися в існуючі об'єкти (файли, завантажувальні сектори). Іншими словами, вони залишають сліди у файловій системі, які потім можна відстежити та виявити факт присутності шкідливої програми.Принцип роботи ревізорів змін заснований на знятті оригінальних відбитків (CRC-сум) з файлів, системних секторів і системного реєстру. Ці “відбитки” зберігаються у базі даних. При наступному запуску ревізор звіряє “відбитки” з їх оригіналами та повідомляє користувачеві про зміни, що відбулися, окремо виділяючи вірусоподібні та інші, не підозрілі, зміни.

У 1990 році перші віруси-невидимки (stealth) Frodo і Whale мало не поставили під сумнів ефективність цього антивірусів. Технологія роботи вірусів-невидимок ґрунтується на прихованні своєї присутності в системі за допомогою підстановки у разі спроби перевірки заражених файлів та завантажувальних секторів антивірусними програмами їх "чистих" варіантів. Такі віруси перехоплюють переривання звернення до диска і при виявленні спроби запустити або прочитати заражений об'єкт, підставляють його незаражену копію. Незважаючи на це, ревізори "навчилися" звертатися до дисків безпосередньо через драйвер дискової підсистеми IOS (супервізор введення-виведення), минаючи системні переривання, що дозволило їм успішно виявляти навіть віруси-невидимки.

До переваг найбільш просунутих ревізорів змін варто віднести виключно високу швидкість роботи, низькі вимоги до апаратної частини комп'ютера, високий відсоток відновлення файлів та завантажувальних секторів, пошкоджених вірусами, зокрема невідомими. Їх підхід до лікування заражених об'єктів ґрунтується не на знанні як виглядає вірус, а на знанні як виглядає "чистий" файл або сектор: все, що "псує чистоту" розглядається як зміна, варте увагиревізора, що здатний повернути об'єкт до вихідного стану. Саме тому ревізори не вимагають громіздкої антивірусної бази даних, задовольняючись лише описами способів застосування вірусів, які займають, залежно від продукту, лише від 300 до 500 кілобайт. Знаючи ці способи, програма може швидко та ефективно видалити вірус незалежно від того, де знаходиться його код: початку, середині, кінці або взагалі розкиданий у вигляді невеликих шматків по всьому зараженому об'єкту. Ревізори змін теж мають свої недоліки. По-перше, вони не здатні зловити вірус у момент його появи в системі, а роблять це лише через деякий час, вже після того, як вірус розійшовся комп'ютером. По-друге, вони не можуть визначити вірус у нових файлах (електронною поштою, дискетами, файлами, що відновлюються з резервної копії або при розпакуванні файлів з архіву), оскільки в їх базах даних відсутня інформація про ці файли. Цим користуються деякі віруси, які використовують цю "слабкість" ревізорів і заражають тільки нові файли, залишаючись, таким чином, невидимими для цих антивірусних програм. По-третє, ревізори вимагають регулярного запуску – чим частіше це відбуватиметься, тим надійнішим буде контроль над вірусною активністю.

Імунізатори

Необхідно також згадати такий різновид антивірусних програм, як імунізатори. Вони поділяються на два види: імунізатори, які повідомляють про зараження, та імунізатори, які блокують зараження будь-яким типом вірусу. Перші зазвичай записуються наприкінці файлів (за принципом файлового вірусу) і запуску файлу щоразу перевіряють його за зміну. Недолік таких імунізаторів лише один, але він важливий: абсолютна нездатність виявити зараження вірусами-невидимками, принцип маскування яких описаний вище. Другий тип імунізаторів захищає систему від ураження певним вірусом. Файли модифікуються таким чином, що вірус сприймає їх за вже заражені. Наприклад, щоб запобігти зараженню COM-файлу вірусом Jerusalem, достатньо дописати в його кінець рядок MSDos. Для захисту від резидентного вірусу на згадку про комп'ютер заноситься програма, що імітує копію вірусу. Під час запуску вірус натикається на неї і вважає, що система вже заражена. Другий тип імунізації не може бути визнаний універсальним, оскільки не можна імунізувати файли від усіх відомих вірусів: кожен з них має свої прийоми визначення зараженості файлів. Крім того, багато вірусів не перевіряють файли щодо присутності в них своєї копії. Незважаючи на це, подібні імунізатори як напівзаходи можуть цілком надійно захистити комп'ютер від нового невідомого вірусу аж до того моменту, коли він визначатиметься антивірусними сканерами. Через описані вище недоліки імунізатори не набули великого поширення і в даний час практично не використовуються. Поведінкові блокаториУсі перелічені вище типи антивірусів не вирішують головну проблему – захисту від невідомих вірусів. Таким чином, комп'ютерні системи виявляються беззахисними перед ними доти, доки антивірусні компанії не розроблять протиотрути. Іноді на це потрібно кілька тижнів. Весь цей час компанії по всьому світу мають реальну "можливість" втратити найважливіші дані, від яких залежить майбутнє їхнього бізнесу або результати багаторічних праць. Однозначно відповісти на запитання "що ж робити з невідомими вірусами?" ми маємо лише в новому тисячолітті. Проте вже зараз можна зробити прогноз щодо найперспективніших шляхів розвитку антивірусного програмного забезпечення. На думку, таким напрямом стануть т.зв. поведінкові блокатори. Саме вони мають реальну можливість зі 100% гарантією протистояти атакам нових вірусів. Що таке поведінковий блокатор? Це резидентна програма, яка перехоплює різні події та у разі "підозрілих" дій (дій, які може виробляти вірус або інша шкідлива програма), забороняє цю дію або запитує дозвіл у користувача. Іншими словами, блокатор здійснює не пошук унікального програмного коду вірусу (як це роблять сканери та монітори), не порівнює файли з їх оригіналами (на кшталт ревізорів змін), а відстежує та нейтралізує шкідливі програми з їх характерних дій. Ідея блокаторів не нова. Вони з'явилися досить давно, проте ці антивірусні програми не набули широкого поширення через складність налаштування, що вимагає від користувачів глибоких знань у галузі комп'ютерів. Незважаючи на це, технологія непогано прижилася на інших напрямках інформаційного захисту. Наприклад, добре відомий стандарт Java, розроблений компанією Sun, забезпечував кожній виконуваній Java-програмі суворо обмежений віртуальний простір (набір дозволених дій), який запобігав усім спробам програм виконати заборонені інструкції (наприклад, видалення файлів), які, на думку користувача, занадто підозрілі і становлять загрозу безпеці його даних.

Давайте розглянемо докладніше переваги та недоліки поведінкових блокаторів. Теоретично, блокатор може запобігти розповсюдженню будь-якого як відомого, так і невідомого вірусу, попереджаючи користувача до того, як вірус заразить інші файли або завдасть будь-якої шкоди комп'ютеру. Але вірусоподібні дії може чинити і сама операційна системачи корисні утиліти. Тут варто провести межу між двома типами блокаторів: файловими блокаторами та блокаторами для додатків.

Файловий поведінковий блокатор не може самостійно визначити - хто ж виконує підозрілу дію - вірус, операційна система або будь-яка утиліта і змушений запитувати підтвердження користувача. Тобто. в кінцевому рахунку рішення часто приймає користувач, який повинен мати достатні знання та досвід, щоб дати правильну відповідь. В іншому випадку операційна система або утиліта не зможе зробити необхідну дію або вірус проникне в систему. Саме з цієї причини блокатори і не стали популярними: їх переваги часто ставали їхніми недоліками, вони здавались занадто нав'язливими своїми запитами і користувачі просто видаляли ці програми. На жаль, ситуацію зможе виправити лише винахід штучного інтелекту, який зможе самостійно розібратися у причинах тієї чи іншої підозрілої дії.

Блокатори для спеціалізованих додатків мають набагато більше шансів набути широкого поширення, оскільки коло їхньої компетенції чітко обмежене структурою конкретного додатка. Це означає, що під пильне око блокатора потрапляє суворо обмежена кількість дій, які можуть здійснювати програми, створені для цієї програми.

Найбільш показовий приклад – Microsoft Office та проблема захисту від макро-вірусів. Якщо розглядати програми, написані найбільш поширеною макромові VBA (Visual Basic for Application), то тут можна з дуже великою часткою ймовірності відрізнити шкідливі дії від корисних.

Завдяки проведеному аналізу макро-вірусів у процесі моделювання їх поведінки, можна визначити послідовності їх дій, що найчастіше зустрічаються. Це дозволяє впровадити в програму нову, високоінтелектуальну систему фільтрації дій макросів та з високою часткою достовірності безпомилково виявляти та запобігати тим з них, які є потенційною небезпекою. Саме завдяки цьому поведінковий блокатор для MS Office не такий "нав'язливий" як його файлові "колеги". Але, задаючи менше питаньКористувачеві, програма не стала менш надійною. Використовуючи його, користувач практично на 100% захищений від макро вірусів, як відомих, так і ще не написаних.

Блокатор перехоплює і блокує виконання навіть многоплатформенных макро-вірусів, тобто. здатних працювати відразу в кількох додатках. Він однаково надійно запобігає дії вірусів у таких додатках як Word, Excel, Access, PowerPoint, Project і навіть додатках, які використовують мову VBA, але не входять до складу пакету Microsoft Office – Visio, AutoCAD та ін. Програма контролює роботу макросів із зовнішніми програмами, в т.ч. із поштовими програмами. Тим самим виключається можливість поширення макро-вірусів через електронну пошту. Використання поведінкового блокатора для MS Office позбавляє користувача вічного головного болю з приводу завантаження і підключення нових оновлень антивірусної бази для захисту від нових макро-вірусів, тому що будь-який новий макро-вірус вже за визначенням буде перехоплюватися програмою. Це означає, що ліквідується найнебезпечніший відрізок часу між появою вірусу та антивірусу. Одного разу встановлений, він надійно захистить комп'ютер від макро-вірусів до виходу нової версії мови програмування VBA з реалізацією нових функцій, які можуть використовуватися для написання вірусів.

Головною метою поведінкових блокаторів є вирішення проблеми виявлення та запобігання поширенню макро-вірусів. Однак, за визначенням, він не призначений для їхнього видалення. Саме тому його необхідно використати спільно з антивірусним сканером, який буде здатний успішно знищити вірус. Блокатор дозволить безпечно перечекати період між виявленням нового вірусу та випуском оновлення антивірусної бази для сканера, не вдаючись до зупинки роботи комп'ютерних систем через страх назавжди втратити цінні дані або серйозно пошкодити апаратну частину комп'ютера.

Ми прогнозуємо, що з розвитком комп'ютерних технологій, особливо в галузі розробки елементів штучного інтелекту, значення, ефективність та простота використання блокаторів (в т.ч. файлових) стрімко зростатимуть. Саме цей тип антивірусних програм найближчим часом стане основним засобом антивірусного захисту, забезпечуючи його найвідповідальніший передній край – блокування проникнення та поширення нових, раніше невідомих вірусів.

Огляд типів антивірусних програм був би не зовсім повним, якби ми не згадали про найкращому способіїх використання. Наші рекомендації дуже прості: найкращим варіантомможе бути продумана комбінація всіх описаних вище способів. Дотримуючись добре відомої приказки, яка радить не класти всі яйця в один кошик, ми рекомендуємо не покладатися повністю на сканери або монітори. Кожен вид антивірусних програм має свої переваги і недоліки. Спільно вони успішно компенсують одне одного підвищуючи ступінь захисту як домашнього комп'ютера, і гетерогенної мережі світового масштабу.